Вторая проблема, которую имеет смысл рассматривать как опасную, это манипуляции с протоколом Spanning tree.

Протокол этот включен по умолчанию и часто администраторы его не настраивают, оставляя все на волю настроек по умолчанию. Конечно, как-то работать канальная сеть будет, но возможны проблемы. Подробнее про настройки протокола STP читайте в другой главе. Здесь я остановлюсь на возможных угрозах безопасности.

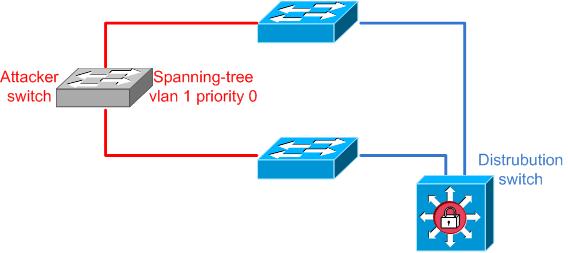

Поддельный корневой коммутатор.

Даже если в вашей сети нет петель на уровне 2, все равно такая проблема возможна. Для реализации этой атаки необходимо найти 2 подключения к разным коммутаторам (например, к двум поэтажным коммутаторам здания). Далее, установить еще один коммутатор, настроив его так, чтобы он стал корневым в получившейся петле STP (напомню, что это делается командой spanning-tree vlan {VLAN_LIST} priority).

Если вы думаете, что провести такую атаку сложно в силу физических ограничений на поиск таких (например, поэтажных) коммутаторов, я вас расстрою. Есть много способов и один из них – использование пары WiFi точек в режиме Bridge. Одна точка ставится на одном этаже, другая – на другом.

Далее, т.к. этот новый (вражеский) коммутатор не может иметь заблокированных портов, порт заблокируется на существующем оборудовании компании, дабы разорвать петлю. И трафик между двумя сегментами пойдет через вражеский коммутатор, где атакующий сможет сделать с ним все что угодно, от простого прослушивания до внедрения посредника (Man-in-the-Middle attack), который сможет читать даже шифрованный трафик.

Разновидностью такой атаки является взлом какого-нибудь доступного, например, поэтажного коммутатора и перенастройка его как корневого коммутатора STP.

Чтобы защититься от подобных атак есть 2 пути.

Если вы уверены, что за данными портами нет и не будет коммутаторов, можно включить технологию Bpduguard, которая блокирует получение BPDU (Bridge Protocol DataUnit, служебные пакеты STP)

!

! На интерфейсе:

Sw(config-if)# spanning-tree bpduguard enable

!

! или глобально для всех портов в режиме доступа

Sw(config)# spanning-tree portfast bpduguard default

либо можно использовать более «мягкий» режим только с фильтрацией входящих и исходящих BPDU — bpdufilter

!

! На интерфейсе:

Sw(config-if)# spanning-tree bpdufilter enable

!

! или глобально для всех портов в режиме доступа

Sw(config)# spanning-tree portfast bpdufilter default

Если же топология такова, что за данными портами есть или может быть коммутатор, то можно применить технологию rootguard, которая не позволит подменить корневой коммутатор.

Sw(config-if)# spanning-tree guard root

В любом случае очень рекомендуется задать корневой (и запасной корневой при его наличии) коммутатор вручную, прописав

spanning-tree vlan {VLAN_LIST} priority

Метки: bpduguard, security, STP, switch

Опубликовано: Безопасность cisco

[…] в другой главе. Здесь я остановлюсь на возможных Читать далее Tweet VK.init({apiId: 2672059, onlyWidgets: true}); VK.Widgets.Like('vk_like_6948', {type: […]